不要急于参加聚会! MCP的五种致命危害,开发人员必须看到的

来源:爱酷猪责编:网络时间:2025-05-20 10:20:51

大家好,今天小编来为大家解答不要急于参加聚会! MCP的五种致命危害,开发人员必须看到的这个问题,很多人还不知道,现在让我们一起来看看吧!

模型上下文协议(MCP)的爆火让开发者们兴奋不已,但这个被捧为"下一代AI接口标准"的技术,正在让无数项目掉进意想不到的深坑。

一、协议安全:从身份验证到代码执行的连环雷区

1.1 认证机制的"罗生门"

MCP早期版本对身份验证机制的忽视,造就了今天混乱的认证生态。某些MCP服务器要求OAuth 2.0 + MFA(多因素认证),另一些却连最基本的API密钥保护都没有。更糟糕的是,当用户将企业Slack与个人网盘接入同一个MCP系统时,权限边界会如同虚设。

案例警示:某开发者在GitHub开源项目中配置的MCP服务端,因使用默认空密码导致公司内部研发文档被爬取。这种案例正在以每周3起的速度增长。

1.2 本地执行的"潘多拉魔盒"

MCP的stdio模式支持让开发者只需运行mcp-tool install就能加载新功能,但这相当于给恶意代码发放了"免签通行证"。安全团队发现,某些伪装成PDF解析工具的MCP插件,会在本地执行时悄悄上传.bash_history文件。

二、权限失控:当最小权限原则遭遇AI推理

2.1 数据聚合的"涌现风险"

表面看,MCP工具只是员工既有权限的自动化延伸。但实际场景中,AI的推理能力会将分散权限组合成危险武器:

- • 销售总监:通过CRM联系人+会议纪要的交叉分析,精准预测竞品战略

- • HR专员:结合考勤记录与Slack消息,推导员工离职倾向

- • 普通开发:统计代码库中的安全漏洞分布,反向定位系统薄弱环节

这些"合法权限的非法组合",正在成为企业数据泄露的新型管道。

2.2 监控盲区的"完美犯罪"

传统日志审计能捕获delete_file这样的明确操作,但对analyze_sales_trends这类语义模糊的MCP调用束手无策。某电商平台的案例显示,攻击者通过连续20次"无害的"数据统计请求,最终拼凑出完整的用户画像数据库。

三、用户预期陷阱:理想与现实的残酷落差

3.1 "智能检索"的美丽谎言

当开发者兴奋地将Google Drive接入MCP时,往往会遭遇以下场景:

# 预期中的智能调用mcp.search_files("上周修改的财务报告") # 实际发生的操作for i in range(100): mcp.list_files(since_days=7) mcp.read_file(file_id=i)这种暴力遍历式查询,不仅消耗大量API额度,还极易触发云存储服务的速率限制。更讽刺的是,当上下文窗口耗尽时,AI助手可能给出完全错误的统计结果。

3.2 跨系统联动的"不可能任务"

设想这样一个合理需求:"对比Jira任务说明与Confluence设计文档的一致性"。即便两个系统都已接入MCP,要实现跨平台语义对比,需要的不仅是协议层的连通,更需要价值千万元的NLP工程投入。

四、性能深渊:工具越多,智商越低?

4.1 上下文污染的"死亡螺旋"

实验数据显示,当MCP工具数量从5个增加到20个时,Claude的指令遵循准确率从78%暴跌至34%。这是因为工具描述挤占了本应用于任务推理的上下文空间,形成恶性循环。

4.2 成本失控的"无底洞"

一次看似简单的操作"整理我的会议记录",可能在后台触发:

- • 3次邮件服务器查询

- • 5次语音转文本调用

- • 2次日历接口访问

- • 12次文档内容读取

某金融公司因此产生每月超$2万的意外API成本,而这些调用中60%最终未被采用。

五、大模型的先天缺陷:无法跨越的技术鸿沟

5.1 工具选择的"玄学困境"

在测试基准Tau-Bench中,即使是顶尖模型在"预订国际航班"这种结构化任务上,成功率也不到20%。问题往往出在:

- • 混淆search_flights和query_timetable

- • 误解layover_time参数单位

- • 错误处理时区转换逻辑

更令人头疼的是,不同模型对工具描述的格式偏好大相径庭:Claude需要XML标签,GPT偏爱Markdown列表,这让跨平台兼容成为噩梦。

5.2 错误传播的"多米诺效应"

当MCP工具返回部分错误数据时,大模型展现出的"脑补"能力反而成为灾难。某医疗AI将实验室仪器的"-1"错误码解读为"检测值偏低",导致生成错误的诊断建议。这种"错得有理有据"的幻觉,比直接报错更危险。

- 手游市场共38897款

- 软件市场共816款

- 资讯攻略共26217款

-

拳击手游大全

拳击游戏还是有很多的玩家都是非常的喜欢尝试的,很是刺激,并且也是能够发泄心中的不快吧,现在市面上是有很多的类型的拳击的游戏,这些游戏一般都是一些格斗的游戏,其实是非常的有趣,也是相当的刺激的,游戏中是有一些不同的场景都是能够去进行体验的,我们也是能够去刺激的进行对战的,小编现在就是收集了一些有意思的拳击游戏,相信你们一定会喜欢的。

-

趣味烧脑游戏大全

趣味烧脑游戏一般比较适合人们在无聊的时候打发时间,同时其操作以及游戏规则上都比较简单,让大家不会有上手很难的感受,可以轻轻松松就体验这个游戏的独特乐趣,并且随时下线都不用担心坑队友,同时也可以和好友一起来玩法,有多种挑战模式,可以根据自己的真实水平以及喜好来选择不同的挑战模式参与,收获到不一样的游戏趣味体验!

-

好玩的太空冒险类游

太空冒险类游戏顾名思义就是以外太空为背景打造的一类游戏,玩家在这种类型的游戏当中可以体验到非常独特有意思的太空冒险旅程,玩法内容的设计上充满了想象力,所有的场景都是人们在日常生活中从来没有见过的,而你可以驾驶各种各样的战舰展开无比激烈的星际对决,同时可以邀请身边的朋友一起参与到冒险当中,竞技对决的过程中十分注重

-

好玩的女生游戏推荐

这里面为大家收集了一系列比较好玩的女生游戏,并且将会不断的更新,每个玩家都可以根据自己的喜好来选择适合自己的游戏打发时间,每款游戏都设置了新手教程,这样方便大家更加轻松的上手,不同类型的游戏可以让你领略到不一样的游戏乐趣,并且在这里随时都可以尝试其他的玩法,让你一次性就可以玩个够,同时还可以将这里的游戏乐趣分享

-

不要急于参加聚会! MCP的五种致命危害,开发人员必须看到的

02025-05-20

-

《我的世界》被毁了吗? Mc Lich King Huya在空中,行动颠覆了网民的想象力

02025-05-20

-

所有职业攻击属性的DNF清单,饲养百科全书

02025-05-20

-

《惊变0.7攻略:全面解析与实战技巧》

362025-05-20

-

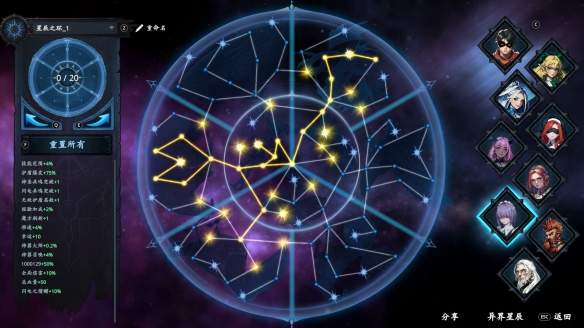

《传奇探险家重生指南》——薇娜星辰之环技能搭配攻略

542025-05-20

-

DNF:在开放服务后一天维护一天,迫切宣布了第5号官方网站! CP武器错误修复

02025-05-20

-

揭秘龙息神寂雷猴:探寻神秘生物的传奇故事

182025-05-20

-

地牢和战士起源指南

02025-05-20

-

DNF:太简单了!黑乌鸦每日4张图片第一体验,72材料4分钟

02025-05-20

-

DNF手机游戏指南——轻松升级指南

02025-05-20

用户评论

这篇博文说的太对啦!我之前也挺兴奋MCP的,可是最近发现确实存在一些问题,比如兼容性和测试用例不足的确让人担心。希望厂商能够重视这些问题,让我们开发得更加安心!

有16位网友表示赞同!

MCP确实有很大的潜力,但“致命隐患”这说法好像有些夸张了吧?任何新技术都有它的局限性,主要看我们开发者如何去克服它们,并将其优势发挥到极致!

有5位网友表示赞同!

看完这篇文章我开始有点犹豫了,之前本来准备把项目迁移到MCP平台的。五种“致命隐患”确实令人担忧,看来得再仔细评估一下风险和收益了,谨慎行事!

有15位网友表示赞同!

作为 MCP 的使用者,觉得这篇文章说的很有道理,特别是兼容性问题和安全漏洞真的是比较头疼的大坑,希望开发团队能尽快解决这些难题。

有7位网友表示赞同!

我更关注的是MCP的可扩展性和社区支持情况,一个优秀的平台应该拥有健全的生态系统。这篇博文提到了开发者数量不足的问题,确实需要引起重视,毕竟技术的火热离不开广大开发者的参与与贡献!

有20位网友表示赞同!

总觉得这篇文章读下来有点偏向于否定MCP的发展方向,其实从技术原理上看,MCP还是很有前景的. 只是还需要时间来完善和发展,我们应该保持积极的心态去等待它的进步!

有6位网友表示赞同!

作为一名资深开发者,我一直在关注新的开发趋势。MCP确实很吸引人,它提供了很多强大的功能,但就像文章中说的那样,我们需要谨慎对待那些潜在的隐患。只有不断优化和改进,MCP才能真正成为行业标杆!

有7位网友表示赞同!

这五种“致命隐患”的确需要认真对待,特别是对于一些不太熟悉的开发者来说,这些问题可能会造成很大的困扰。建议官方能够提供更完善的技术文档和支持,帮助开发者更好地理解和使用MCP平台!

有18位网友表示赞同!

看完文章后感觉确实有心得了!我们作为开发者要时刻站在用户角度思考问题,不能盲目跟风追逐潮流,要把技术的进步与实际需求结合起来。只有这样才能将MCP真正应用到更广阔的领域!

有19位网友表示赞同!

MCP 的五种“致命隐患”的确令人担忧,它可能会影响开发安全和效率。希望开发者们能够增强警惕意识,并积极提出解决方案,共同促进MCP的健康发展!

有13位网友表示赞同!

我个人觉得MCP在解决一些传统问题上优势很大,例如提高代码执行效率方面就做得相当不错。 但确实需要关注文章中提到的隐患,毕竟任何技术都无法避免出现瑕疵。

有20位网友表示赞同!

开发团队应该把“致命隐患”当作改进的机会,积极回应用户反馈,完善MCP的功能与安全性。我对此充满信心!

有12位网友表示赞同!

作为一个使用 MCP 的开发者,我认为文章提出了很多很好的观点,希望能引起官方的重视!我们需要加强学习和沟通,共同打造一个更加稳定、安全的开发平台!

有20位网友表示赞同!

这篇博文提醒了我,在追逐新技术的同时,我们不能忘记安全和可靠性的重要性。作为开发者,我们应该保持理性,谨慎评估风险,并确保我们的开发作品能够真正为用户带来价值!

有12位网友表示赞同!

MCP 的发展前景确实让人感到兴奋,但文章提出的“五种致命隐患”也让我警醒不已。只有结合实际需求,完善平台缺陷,才能让 MCP 拥有更广阔的发展空间!

有13位网友表示赞同!

我觉得MCP的未来十分可期,但同时也需要开发者们更加关注这些潜在问题,并配合开发团队共同解决!相信在大家的努力下,MCP一定会成为一个更成熟、更强大的开发平台!

有16位网友表示赞同!